Organizační bezpečnost

Organizačním opatřením rozumíme ovlivnění procesů a dokumentaci stavu.

Procesy a bezpečnostní dokumentace zahrnují především:

- Hodnocení aktiv

- Řízení rizik

- Bezpečnostní politiky

- Nastavení kompetencí a odpovědnosti rolí

- Řízení dodavatelů

- Řízení lidských zdrojů

- Řízení dokumentace

- Identity management

- Zvládání bezpečnostních incidentů

- Plán kontinuity

- Posouzení externích i interních vlivů

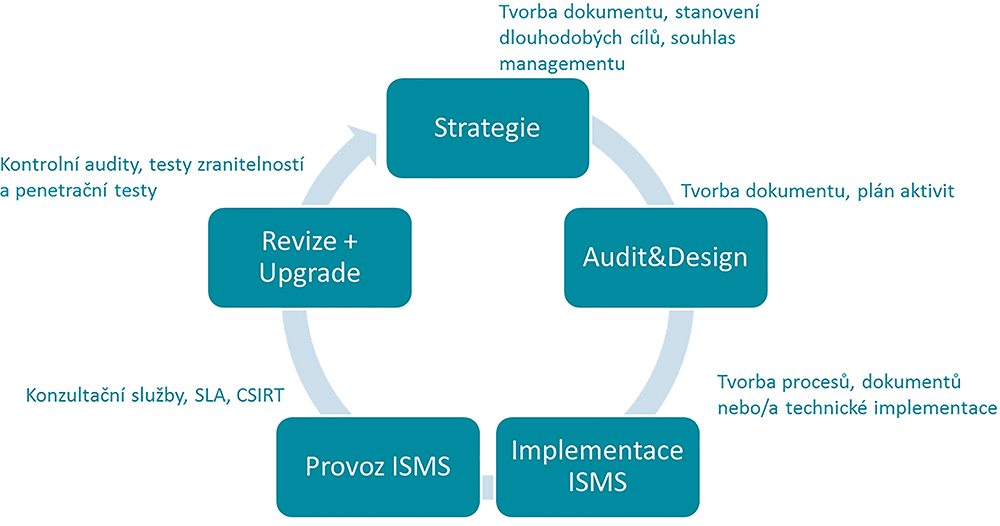

Systém řízení bezpečnosti informací – ISMS

1. Bezpečnostní strategie

Bezpečnostní strategií definujeme a dokumentujeme strategické cíle pro předem odsouhlasené období. Vedeme k porozumění bezpečnosti informací všechny klíčové úrovně organizace, včetně nejvyššího managementu.

Plnění jednotlivých strategických cílů popisujeme pomocí plánu úkolů bezpečnostní strategie. Úkoly musí obsahovat jasný popis, termíny splnění a určení odpovědnosti za jeho splnění. Plnění strategických cílů sledujeme, vyhodnocujeme a případně aktualizujeme.

Bezpečnostní strategií pomáháme nejvyššímu managementu sledovat stav řízení bezpečnosti informací ve vazbě hlavní cíle organizace.

Základní orientace

Identifikace a definice přínosu a způsobu řízení bezpečnosti informací v souvislosti s hodnotou majetku.

Podpora hlavních cílů organizace

Ochrana majektu před dopady bezpečnostních incidentů.

Krizové řízení

Příprava na krizové stavy a jejich optimální zvládnutí.

2. Bezpečnostní audit a návrh

Posuzujeme využitelnost všech zdrojů ze stávajícího prostředí (bezpečnostní audit) a podrobně plánujeme, jak bude implementace ISMS probíhat (bezpečnostní návrh).

Stanovujeme si dva základní cíle:

- Ušetřit zdroje nutné k vybudování odolného prostředí ICT (ekonomický cíl).

- Zjistit skutečný stav a podle jeho úrovně doporučit další rozvoj (technický cíl).

Audit provádíme vždy podle předem dohodnuté metodiky. Podrobný audit realizujeme před implementací ISMS a opakujeme ho v případě velkých pochybností o kvalitě ISMS.

Audit zasahuje celou řadu složek organizace

- ICT oddělení

- Oddělení informační bezpečnosti

- Oddělení fyzické bezpečnosti

- Právní oddělení

- Investiční a nákupní oddělení (procurement)

- Personální oddělení (HR)

- Top management, úsekoví řídící pracovníci, garanti aktiv

Výstupem z auditu a návrhu je soubor dokumentů

- Podrobné výsledky měření auditu pro bezpečnostní role

- Souhrnné výsledky auditu s vazbou na podrobné výsledky

- Auditní zpráva – text shrnující výsledky auditu doplněný o část návrhu

- Prezentace pro technickou skupinu podílející se na auditu a návrhu

- Prezentace pro top management

3. Implementace ISMS

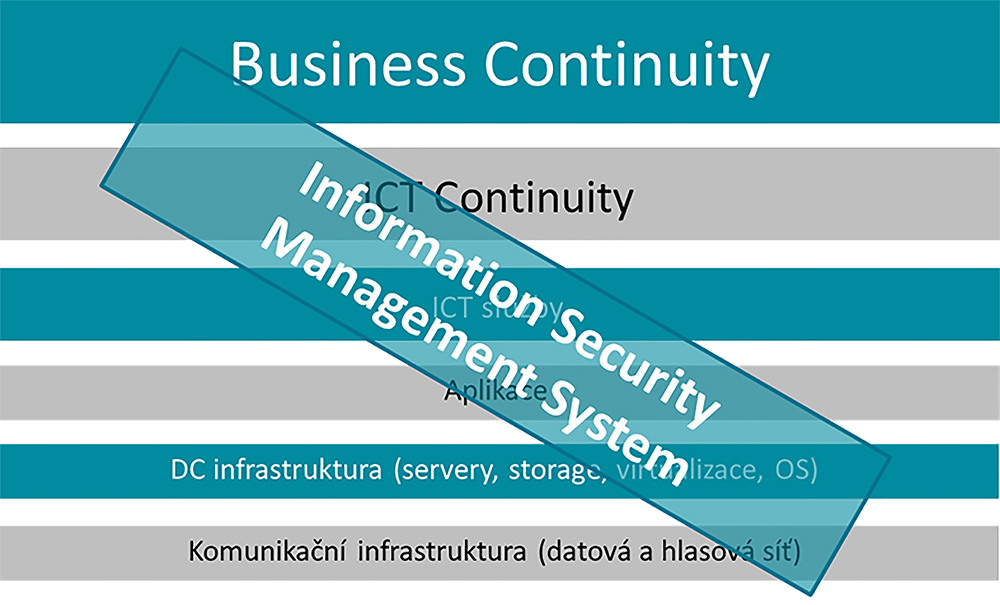

Pomocí ISMS potlačujeme chaotické jednání při ochraně informačních aktiv a přinášíme systematický postup.

Pomocí ISMS potlačujeme chaotické jednání při ochraně informačních aktiv a přinášíme systematický postup.

Pro nastavení ISMS používáme jako etalon vždy vhodnou normu (ISO/IEC 27001:2013 nebo zákon č. 181/2014 Sb. nebo speciální normy pro specifické oblasti, např. vojenská oblast).

Implementace ISMS probíhá podle bezpečnostního návrhu.

4. Zajištění povozu ISMS, jeho kontrola, testování a zlepšování

Po implementaci ISMS přezkoumáváme odolnosti prostředí kvůli ověření funkčnosti bezpečnosti. Po přezkoumání a vnitřním auditu nezávislou osobou je možné libovolně přistoupit k certifikaci celého ISMS certifikační autoritou.

Po implementaci ISMS přezkoumáváme odolnosti prostředí kvůli ověření funkčnosti bezpečnosti. Po přezkoumání a vnitřním auditu nezávislou osobou je možné libovolně přistoupit k certifikaci celého ISMS certifikační autoritou.

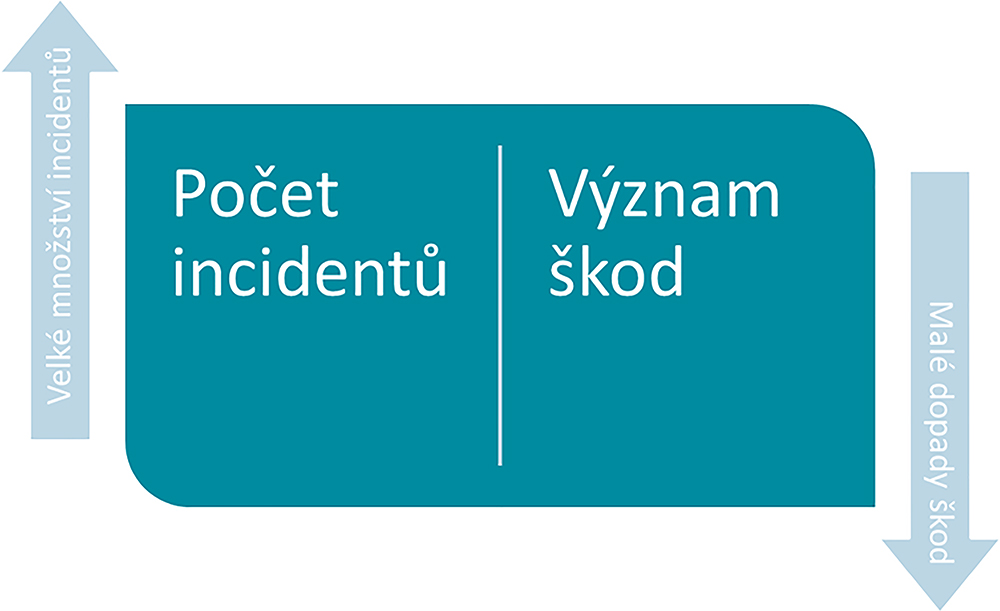

Obrazem kvality ISMS jsou bezpečnostní incidenty, zejména úroveň jejich kategorizace. Při implementaci procesů a technologií ISMS budujeme prostředí schopné si s bezpečnostními incidenty poradit bez následků, nebo jejich dopad minimalizovat. Kvalita ISMS zvyšuje počet detekovaných bezpečnostních incidentů a snižuje dopad škod, které z nich plynou (schopnost reakce).

4 hlavní pilíře zvládání bezpečnostních incidentů

1. Prevence – zajištění kvalitních informačních zdrojů pro preventivní zásahy do ISMS vedoucí k eliminaci zranitelností a minimalizaci hrozeb spojených s bezpečnostními incidenty.

- SOC

- TNS

- Security news

- Infrastructure news

- Threat Visibility

- Threat Scan

- Security Scan

- SWAT

- Penetrační testy

- Simulovaný DoS útok

2. Reakce – zajištění korektního řízení reaktivních činností a implementace technických opatření vedoucích ke zvládnutí vzniklých bezpečnostních incidentů a minimalizaci s nimi spojených škod.

- Incident response

3. Prošetření incidentu – prošetření bezpečnostního incidentu po odstranění škod vzniklých jeho působením a návrh nápravných opatření pro zamezení jeho opakování.

4. Ověřování odolnosti ISMS – testy zranitelností, penetrační testy, vzdělávání a cyber combat cvičení IT administrátorů, vlastníků privilegovaných účtů, operátorů dohledových pracovišť SOC a členů týmů CSIRT.

- Cyber Combat Excersises

- Phishing Test

Kompetence a odpovědnost

Člověk je rozhodující prvek odolnosti ISMS.

Člověk je rozhodující prvek odolnosti ISMS.

Každá role musí znát možné důsledky svého chování.

Znalost důsledků nebezpečného chování umíme předat ve všech úrovní organizace:

- Rozšiřujeme a ověřujeme vědomosti bezpečnostních rolí odpovědných za řízení ISMS.

- Trénujeme bezpečnostní povědomí privilegovaných rolí a ICT administrátorů.

- Řídíme bezpečnostní povědomí uživatelů.

V našem ALEF Training centru nabízíme celou řadu přístupů ke zvyšování odbornosti lidí. Otevřeli jsme jak samostatné kurzy, tak i celé tracky navazujících kurzů. Podle vstupní úrovně znalostí je možné začít uprostřed tracku.